Informationssicherheit ist ist seitlanger Zeit kein reines IT-Thema mehr, sondern eine Führungs- und Organisationsaufgabe. Ein Managementsystem für Informationssicherheit (ISMS) schafft den strukturierten Rahmen, um Informationen, Prozesse, Systeme und Dienstleistungen systematisch zu schützen – nachvollziehbar, risikobasiert und auditierbar. Im Kern geht es darum, Vertraulichkeit, Integrität und Verfügbarkeit (sowie je nach Kontext z. B. Authentizität und Nachweisbarkeit) sicherzustellen, Risiken transparent zu steuern und die Organisation gegenüber Cyberangriffen, Ausfällen und Fehlern resilient zu machen.

Hauptziele und Nutzen eines ISMS

Ein ISMS verfolgt das Ziel, Informationsrisiken kontrolliert zu beherrschen und Sicherheitsmaßnahmen dauerhaft wirksam zu betreiben – nicht als „Einmalprojekt“, sondern als kontinuierlichen Verbesserungsprozess.

Nutzen & Vorteile (Auswahl):

- Risikoreduktion: strukturierte Risikoanalyse, priorisierte Maßnahmen, messbare Risikoreduktion

- Compliance & Haftungsreduktion: Nachweis geeigneter TOMs, klare Verantwortlichkeiten, dokumentierte Entscheidungen (Audit-Trail)

- Kunden- und Marktanforderungen erfüllen: Lieferantenfähigkeit, Ausschreibungen, Security-Fragebögen, Branchenanforderungen

- Business Continuity & Resilienz: bessere Vorbereitung auf Incidents, schnellere Wiederanlaufzeiten, weniger Betriebsunterbrechungen

- Effizienz durch Standardisierung: klare Prozesse (z. B. Zugriff, Changes, Lieferanten), weniger Ad-hoc-Entscheidungen

- Transparenz für Management & Gremien: Steuerungskennzahlen, Management-Reviews, klare Prioritäten

- Kultur & Awareness: nachhaltige Sensibilisierung, definierte Regeln, weniger „Human Error“

Historie des ISMS

Die Ursprünge der Standardisierung eines ISMS liegen in frühen Best-Practice-Ansätzen (u. a. BS 7799). Daraus entwickelte sich das international anerkannte Rahmenwerk ISO/IEC 27001, welches seit nun mit der Revision 2022 der Referenzstandard für Managementsysteme für Informationssicherheit ist.

Mit dieser Norm verschob sich der Fokus von „IT-Sicherheit“ hin zu ganzheitlicher Governance: Risiko-Management, Lieferketten, Cloud, Datenschutz, Incident- und Krisenmanagement sowie messbare Wirksamkeit.

Was bedeutet neuerdings KI für ISMS?

- Neue Risiken: Datenabfluss über GenAI-Tools, Prompt-Injection, Modell-/Supply-Chain-Risiken, Schatten-IT, rechtliche Risiken (Urheberrecht, Datenschutz), Manipulation/Deepfakes im Social Engineering.

- Neue Kontrollen & Governance-Bedarf: klare Regeln für KI-Nutzung, Datenklassifikation für KI-Inputs, Provider- und Vertragsmanagement, Logging/Monitoring, Freigabeprozesse, Schulungen.

- Synergien: Ein ISMS bildet die Governance-Basis, während ein dediziertes KI-Managementsystem (z. B. ISO/IEC 42001) KI-spezifische Anforderungen strukturiert ergänzt.

Ist ein ISMS Pflicht für eine Organisation?

Nicht jede Organisation ist automatisch zur ISO-27001-Zertifizierung verpflichtet. In vielen Fällen bestehen jedoch Pflichten zu „angemessenen“ Sicherheitsmaßnahmen oder branchenspezifische Managementsystem-Anforderungen, die ein ISMS faktisch zum besten Nachweisweg machen.

Gesetzliche / regulatorische Treiber (Beispiele):

- NIS-2 in Deutschland: Seit 6. Dezember 2025 in Kraft; verpflichtet deutlich mehr Unternehmen/Einrichtungen zu erhöhten Sicherheitsanforderungen und Meldepflichten.

- DSGVO Art. 32: verlangt geeignete technische und organisatorische Maßnahmen für ein angemessenes Schutzniveau (risikobasiert).

- DORA (Finanzsektor): gilt seit 17. Januar 2025 (Anwendung) und stärkt Anforderungen an ICT-Risikomanagement und digitale Resilienz.

Kundenanforderungen (typisch):

- Nachweis eines etablierten Sicherheitsniveaus bei Dienstleistern/IT-Providern

- Branchenmechanismen wie TISAX (Automotive-Lieferkette) oder vertragliche Security-Anlagen (z. B. Mindestkontrollen, Audit-Rechte)

Strategische Anforderungen:

- Schutz kritischer Geschäftsprozesse und geistigen Eigentums

- Reduzierung von Ausfallkosten, Versicherungsanforderungen, Reputationsschutz

- Professionalisierung der Organisation (Skalierbarkeit, M&A-Readiness)

Aufbau und Funktion eines ISMS nach ISO/IEC 27001

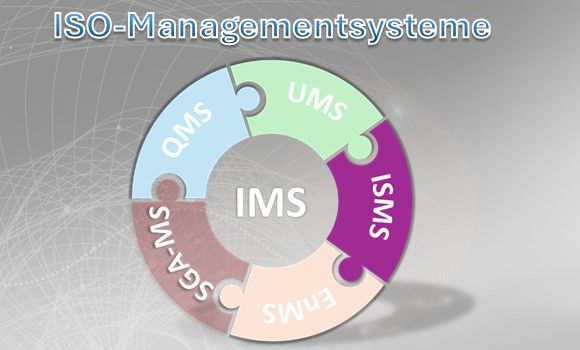

ISO/IEC 27001 folgt der Harmonized Structure (HS) und integriert sich dadurch gut mit anderen ISO-Normen, wie z.B. ISO 9001/ ISO 14001/ ISO 45001.

Kernelemente in der Praxis:

- Kontext & Scope: Grenzen, Standorte, Prozesse, Informationsarten, Stakeholder, Compliance-Verpflichtungen

- Führung & Rollen: Policy, Verantwortlichkeiten, Ressourcen, Zielsystem

- Risikomanagement: Informationssicherheits-Risikoanalyse und -behandlung als zentrales Steuerungsinstrument

- Kontrollen (Annex A) & SoA: Auswahl/Begründung/Umsetzung der Controls, dokumentiert in der Statement of Applicability (SoA)

- Betrieb & Wirksamkeit: Prozesse laufen, Nachweise entstehen, Kennzahlen/Monitoring

- Audit & Management Review: interne Audits, Managementbewertung, Korrekturen/Verbesserungen

Welche ISMS-Standards sind neben ISO 27001 bekannt?

Aus dem Blickwinkel der Branchen-/Marktmechanismen:

- TISAX (VDA ISA): Assessment- und Austauschmechanismus für Informationssicherheit in der Automotive-Wertschöpfungskette (an ISO/IEC 27001 angelehnt).

- BSI IT-Grundschutz: umfassender Ansatz für ISMS und Sicherheitskonzepte (häufig als Alternative/Ergänzung zu ISO 27001 genutzt)

- DIN SPEC 27076 (CyberRisikoCheck): standardisierter Beratungs-/Check-Prozess insbesondere für kleine Unternehmen; typischerweise kein Zertifizierungsstandard, sondern ein strukturiertes Vorgehen zur Standortbestimmung und Verbesserung.

Aus dem Blickwinkel der ISO/IEC 27000-Familie (Auswahl, ergänzend):

- ISO/IEC 27002 (Leitfaden zu Controls), 27005 (Risikomanagement), 27035 (Incident Management)

- ISO/IEC 27017/27018 (Cloud Security / Cloud Privacy), ISO/IEC 27701 (Privacy Information Management als Erweiterung)

Aus dem Blickwinkel weiterer Frameworks (häufig in Audits/Assessments relevant)

- NIST CSF, NIST SP 800-53, CIS Controls, COBIT, SOC 2 (Assurance-Framework)

Wie führe ich ein ISMS ein?

Die folgende Vorgehenslogik hat sich bei der Einführung eines ISMS bewährt:

- Management-Entscheidung & Ziele: Business Case, Sponsor, Ressourcen, Zeitplan

- Scope & Kontext: Geltungsbereich, Prozesse, Informationswerte, Stakeholder/Compliance

- Ist-Aufnahme & Asset-/Datenlandkarte: Systeme, Anwendungen, Dienstleister, Datenflüsse, Klassifikation

- Risikobewertung: Bedrohungen/Schwachstellen, Risiken priorisieren, Risikobehandlungsplan

- Kontrollauswahl & SoA: Controls festlegen, Verantwortliche, Umsetzungsplanung

- Dokumentation pragmatisch aufbauen: Policies, Richtlinien, Verfahren, Nachweise (nicht „Papier für Papier“)

- Awareness & Betrieb: Schulungen, operative Prozesse (Zugriff, Change, Supplier, Incident)

- Wirksamkeit prüfen: KPIs, interne Audits, Management Review, Korrekturen

- Optional: Zertifizierung vorbereiten: Stage-1/Stage-2, Auditprogramm, kontinuierliche Verbesserung

Welche und wie viele Zertifizierungen bestehen aktuell für ISMS?

Laut ISO Survey 2024 bestehen weltweit für ISO/IEC 27001 ca. 96.709 gültige Zertifikate (ISO/IEC 27001:2013 & 2022) die sich auf 179.877 zertifizierte Standorte (Sites) erstrecken. Laut ENX haben sich für TISAX (Assessment statt „Zertifizierung“ im ISO-Sinne) über 17.500 Standorte in über 90 Ländern einer beurteilt unterzogen („assessed sites“).

So unterstützt Sie die Know-NOW GmbH bei der Einführung eines ISMS

Die Einführung eines wirksamen Managementsystem für Informationssicherheit ist für viele Unternehmen eine organisatorische und fachliche Herausforderung. Die Know-NOW GmbH flankiert diesen bei der Einführung, mit den entsprechenden Produkten – vom Kick-Off bis zur kontinuierlichen Verbesserung. Sie finden in unserem Webshop praxisorientierte Produkte aus über 20 Jahren Erfahrungn im Aufbau effizienter Managementsysteme.